Немного про Stored XSS

Выпал на пару недель из-за болезни и в процессе безделья занялся прочтением недавних отчетов и райтапов. В связи с этим, решил написать про Stored XSS.

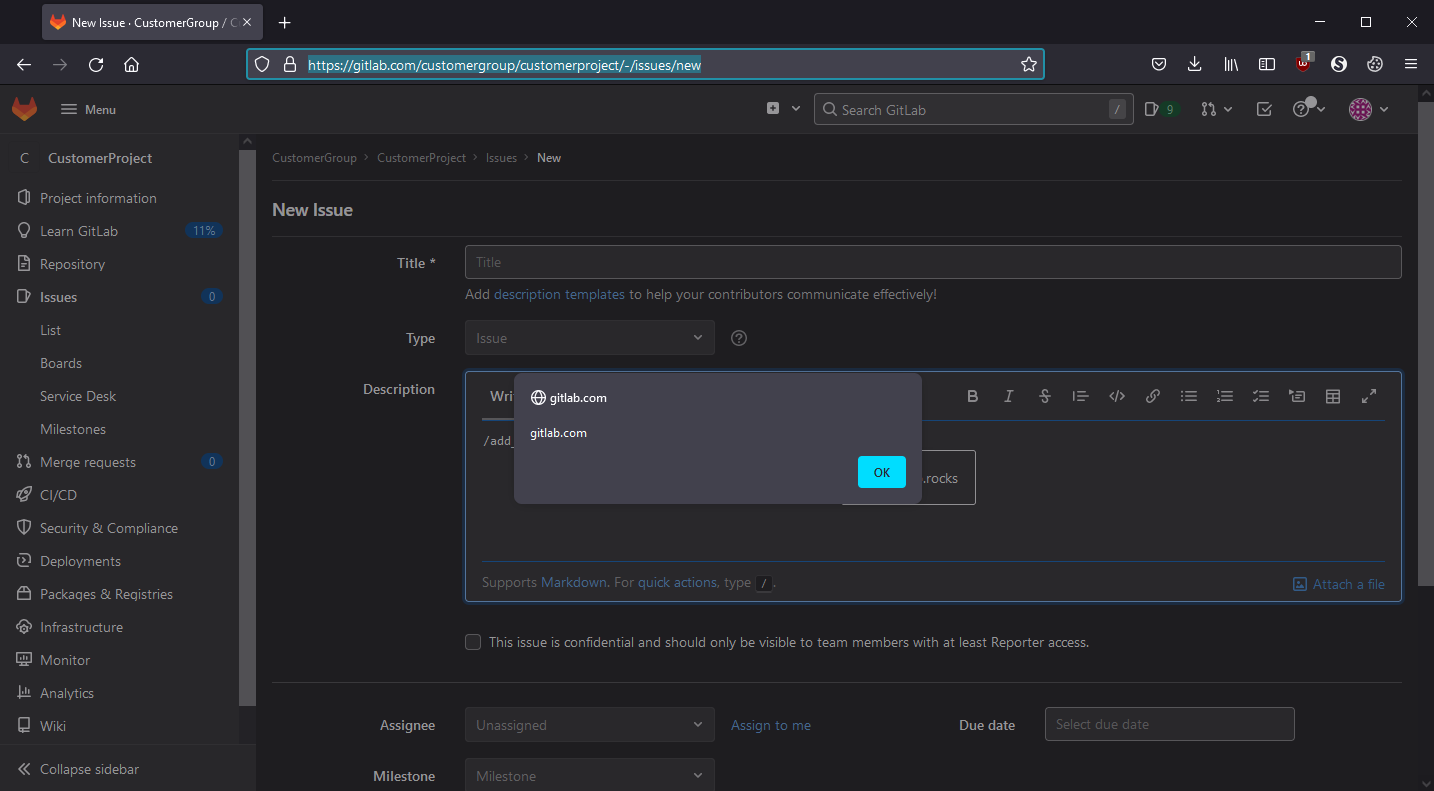

Основное, на что стоит обратить внимание, это всевозможные страницы в приложении, где отображается наш ввод. Для сложных приложений бывает так, что разработчикам трудно обеспечить одну и ту же очистку данных для каждой страницы. В результате, большинство страниц обрабатывают введенную полезную нагрузку безопасно, но можно найти области, которые не очищают определенные символы и позволяют выполнить XSS. Подобные примеры вы можете увидеть в недавних раскрытых отчетах у Gitlab, Shopify, TikTok и других именитых вендоров.

Но можно ли добавить автоматизации в этот процесс? Чтобы отыскать максимальное количество мест, где встречается наш ввод, используем простую полезную нагрузку вроде

Выпал на пару недель из-за болезни и в процессе безделья занялся прочтением недавних отчетов и райтапов. В связи с этим, решил написать про Stored XSS.

Основное, на что стоит обратить внимание, это всевозможные страницы в приложении, где отображается наш ввод. Для сложных приложений бывает так, что разработчикам трудно обеспечить одну и ту же очистку данных для каждой страницы. В результате, большинство страниц обрабатывают введенную полезную нагрузку безопасно, но можно найти области, которые не очищают определенные символы и позволяют выполнить XSS. Подобные примеры вы можете увидеть в недавних раскрытых отчетах у Gitlab, Shopify, TikTok и других именитых вендоров.

Но можно ли добавить автоматизации в этот процесс? Чтобы отыскать максимальное количество мест, где встречается наш ввод, используем простую полезную нагрузку вроде

tester1337'" и проксируем все через бурп. Далее, исследуем сайт, пытаясь нажать куда только можно или используем доступный краулер (встроенный в бурп или описанный здесь). Затем в истории бурпа делаем поиск по строке tester1337 и анализируем, как наша полезная нагрузка отображается в различных областях приложений. Можно даже не искать самостоятельно, а написать простенький шаблон для какого-нибудь расширения типа Burp Bounty, который будет делать это за нас при пассивном сканировании.